微软发布KB5028407更新,修复内存信息泄露漏洞

更新时间:2023-08-15 14:16:58作者:ycwjzy

8 月 15 日消息,微软近日面向所有处于支持状态的 Win10、Win11、Windows Server 系统版本,发布 KB5028407 安全更新,重点缓解了追踪编号为 CVE-2023-32019 漏洞。

该漏洞由谷歌 Project Zero 团队的安全研究员 Mateusz Jurczyk 发现,可以在不提升到管理员权限下。让经过身份验证的用户 (攻击者) 访问特权进程中的内存,从而提取相关敏感信息。

注:该漏洞追踪编号为 CVE-2023-32019,评分为 4.7/10 分(中级),不过微软评估为“重要”。

微软表示成功利用此漏洞的攻击者可以从服务器上运行的特权进程查看堆内存。

成功利用此漏洞需要攻击者与系统中其他用户运行的另一个特权进程协调攻击。

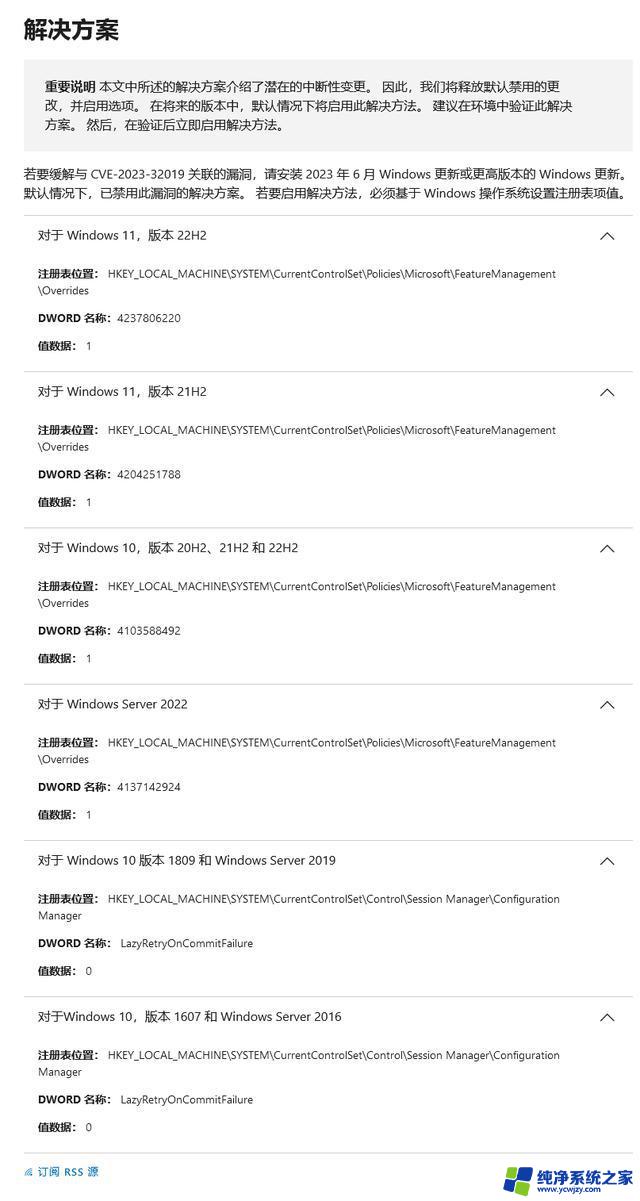

微软表示用户如果要缓解与 CVE-2023-32019 关联的漏洞,需要通过 Windows Update 或者其它方式安装 6 月以及后续的安全更新。